Stellen Sie sich vor, der Laptop eines leitenden Angestellten wird gestohlen. Reichen Ihre Sicherheitsvorkehrungen, die Sie heute getroffen haben, aus, um den Dieb daran zu hindern, wertvolle Informationen oder Anmeldeinformationen aus dem Laptop zu extrahieren?

Die digitale Transformation und der sich verändernde Arbeitsplatz werfen ein neues Licht auf zwei sich überschneidende Trends: die zunehmende Vielfalt und Menge an Endgeräten und die Notwendigkeit, Daten und Systeme überall dort zu sichern, wo sie sich befinden. Schon vor der Pandemie waren die Zahlen alarmierend:

– 64 % der Unternehmen erlebten einen oder mehrere Angriffe auf (mobile) Endgeräte, bei denen Datenbestände und/oder die IT-Infrastruktur erfolgreich kompromittiert wurden. (Quelle: Ponemon Institute, “The 2018 State of Endpoint Security Risk,” October 2018)

– 5 Milliarden Bedrohungen werden monatlich auf Endgeräten erkannt. (Quelle: Microsoft Security Blog, “The evolution of Microsoft Threat Protection, June update,” June 2019)

Laut Gartner werden bis zum Jahr 2022 wahrscheinlich 70% der Unternehmen, die keinen Firmware-Update-Plan haben, aufgrund einer Firmware-Schwachstelle angegriffen. Fortschrittliche Malware, die vor dem Start des Betriebssystems ausgeführt wird, ist eine echte Bedrohung und kann schwer zu entfernen sein.

Es ist höchste Zeit zu handeln.

Da Sicherheit für Unternehmen immer wichtiger wird, arbeiten IT- und Sicherheitsteams eng zusammen, um Bedrohungen und Schwachstellen proaktiv in der gesamten IT-Architektur zu identifizieren. Vor allem mobile Endgeräte stellen einige der anfälligsten Einstiegspunkte für böswillige Akteure dar. Es besteht die dringende Notwendigkeit, Endpoint-Sicherheitsmethoden von der Geräte-Firmware bis zur Cloud in allen Phasen des Gerätelebenszyklus zu modernisieren. Wo stehen Sie?

Wie kann man die Endpoint-Sicherheitsrisiken einer hybriden Belegschaft reduzieren?

Um einen flexibleren und skalierbareren Ansatz zum Schutz von Mitarbeitergeräten, Daten und Benutzeridentitäten in einer verteilten Belegschaft zu entwickeln, sollten 3 Schlüsseldimensionen berücksichtigt werden:

1. Verwalten und Sichern von Remote-Geräten

Der Schutz sensibler Informationen auf Endgeräten erfordert in der Regel viele manuelle Konfigurationen. Diese Aufgaben werden schwieriger mit einer Belegschaft, die auf viele unterschiedliche Standorte verteilt ist.

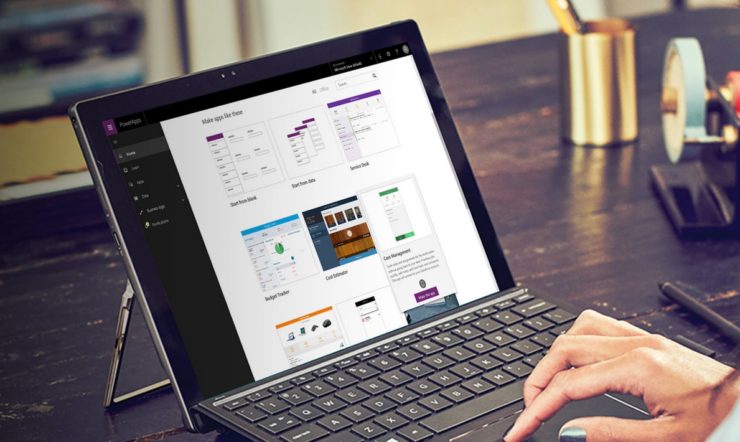

Viele Unternehmen entscheiden sich daher für cloudbasierte Lösungen, die Geräteschutz, Informationsschutz und Identitätsschutz kombinieren. Cloud-basiertes Mobile Device Management (MDM) beseitigt Engpässe und stellt sicher, dass die Software und Betriebssysteme auf Ihren Geräten immer auf dem neuesten Stand sind.

Endpoint Security beginnt mit dem Design des Gerätes und setzt sich über den gesamten Gerätelebenszyklus fort, von der Bereitstellung bis zum Ende des Lebenszyklus. Eine optimale Sicherheitsstrategie ermöglicht es Administratoren, selbst die unterste Ebene der Hardwareeinstellungen zu steuern, ohne die Maschine berühren zu müssen.

2. Schutz von Unternehmensinformationen

Der Schutz der Informationen Ihres Unternehmens vor Verlust, Diebstahl und Missbrauch wird mit einer verteilten Belegschaft immer wichtiger – und komplexer.

Für viele Unternehmen ist der beste Weg, die Einhaltung von Datenschutz- und anderen Vorschriften zu gewährleisten, eine Cloud-basierte Lösung, mit der Sie Informationen klassifizieren und schützen können, unabhängig davon, wo sie gespeichert sind oder mit wem sie geteilt werden. Eine moderne Lösung erkennt Informationen automatisch, sobald sie angezeigt werden, wendet benutzerdefinierte Steuerelemente basierend auf ihrer Klassifizierung und richtlinienbasierte Aktionen auf vertrauliche Informationen an.

Neben einer Cloud-Lösung für den Informationsschutz spielen auch die von Ihnen gewählten Geräte eine große Rolle beim Schutz sensibler Daten.

3. Sichern von Identitäten

Viele Unternehmen haben eine Lösung für einmaliges Anmelden (Single Sign-On, SSO) eingeführt, mit der Benutzer mit nur einem Anmelderecht auf mehrere Anwendungen zugreifen können. Die Konsolidierung von Anmeldungen in einem einzigen Satz von Anmeldeinformationen verbessert die Sicherheit, indem die Angriffsfläche reduziert wird (je mehr Kennwörter verwendet werden, desto größer ist die Möglichkeit für Angreifer, schwache Kennwörter auszunutzen).

Da die Popularität von Cloud-Anwendungen jedoch zunimmt, reicht es nicht mehr aus, sich ausschließlich auf ein SSO vor Ort zu verlassen. Jedes Mal eine direkte Verbindung zwischen Ihrer SSO-Lösung und jeder einzelnen Cloud-Anwendung für jeden einzelnen Benutzer herzustellen, ist viel zu komplex zu verwalten. Ein einfacherer Ansatz ist die Verwendung einer Cloud-Lösung für das Identitätsmanagement.

Eine Multi-Faktor-Authentifizierung ist sicherer – und muss weder für das Unternehmen noch für seine Benutzer eine Belastung darstellen. Zusätzlich zu dem Komfort, den SSO für die Arbeitsweise von Menschen bietet, gibt es neue Hardwaretechnologien, die die identitätsbasierte Sicherheit fördern. Beispielsweise werden Surface-Geräte standardmäßig mit „Containern“ konfiguriert, die Apps von anderen Prozessen isolieren, um sie vor Missbrauch zu schützen.

Die einfache Wahl für Gerätesicherheit mit Surface for Business

Endpointsecurity stand schon immer im Mittelpunkt von Surface-Geräten. Unser Engineering-Team verwendet seit 2015 einen einheitlichen Ansatz für Firmware-Schutz und Gerätesicherheit durch vollständige End-to-End-Verantwortung für Hardware-Design, interne Firmware-Entwicklung und einen ganzheitlichen Ansatz für Geräte-Updates und -Management.

Unser Unified Extensible Firmware Interface (UEFI) wird inhouse geschrieben, kontinuierlich über Windows Update verwaltet und vollständig über die Cloud von Microsoft Endpoint Manager verwaltet. Diese Kontrollebene ermöglicht es Unternehmen, Risiken zu minimieren und die Kontrolle auf Firmware-Ebene zu maximieren, bevor das Gerät überhaupt Windows 10 startet. Darüber hinaus ist Surface der einzige Hersteller, der Device Firmware Configuration Interface (DFCI) für die Remote-Firmwareverwaltung im Cloud-Maßstab mit Zero-Touch-Gerätebereitstellung aktiviert hat. (Surface Go and Surface Go 2 use a third-party UEFI and do not support DFCI. DFCI is currently available for Surface Book, Surface Laptop 3, Surface Pro 7, Surface Pro 7+, and Surface Pro X. Find out more about managing Surface UE)

IT-Organisationen haben über die Cloud die Möglichkeit, eine Kamera zu deaktivieren oder die Möglichkeit, von USB zu booten, auf der Firmware-Ebene vor dem Start zu deaktivieren. Das Ergebnis ist ein reduzierter Angriffsvektor, der für das Endpointmanagement von entscheidender Bedeutung ist.

Um die Firmware und den ersten Start des Geräts zu schützen, aktiviert Surface den Secure Boot, um sicherzustellen, dass eine authentische Version von Windows 10 gestartet wird und um sicherzustellen, dass die Firmware so echt ist wie beim Verlassen der Fabrik. Surface stellt außerdem sicher, dass jedes kommerzielle Gerät über einen Sicherheitsprozessor (TPM 2.0) verfügt, um erweiterte Verschlüsselungsfunktionen wie BitLocker zum Sichern und Verschlüsseln Ihrer Daten und „Windows Hello“ zum Aktivieren der Kennwortanmeldung bereitzustellen. Jede dieser integrierten Sicherheitsoptionen trägt dazu bei, Ihr Gerät vor Angriffen mit bösartiger Software zu schützen. Der DMA-Schutz, der in neueren Surface-Geräten standardmäßig aktiviert ist, mindert potenzielle Sicherheitsrisiken im Zusammenhang mit der Verwendung von Wechsel-SSDs oder externen Speichergeräten.

Surface hat auch fleißig über mehrere Hardwareplattformen hinweg gearbeitet, um VBS (Virtualization-Based Security) und HVCI (Hypervisor Code Integrity) standardmäßig auf leistungsfähigen neuen Surface-Modellen zu aktivieren. VBS und HVCI erstellen und isolieren mithilfe von Hardwarevirtualisierungsfunktionen einen Speicherbereich vom normalen Betriebssystem. Diese Sicherheitsfunktion kann die meisten Eskalationen von Angriffen stoppen.

Wenn Sie mehr zum Thema Endpoint Management erfahren wollen, melden Sie sich zu unserem nächsten Surface Modern Workshop an.