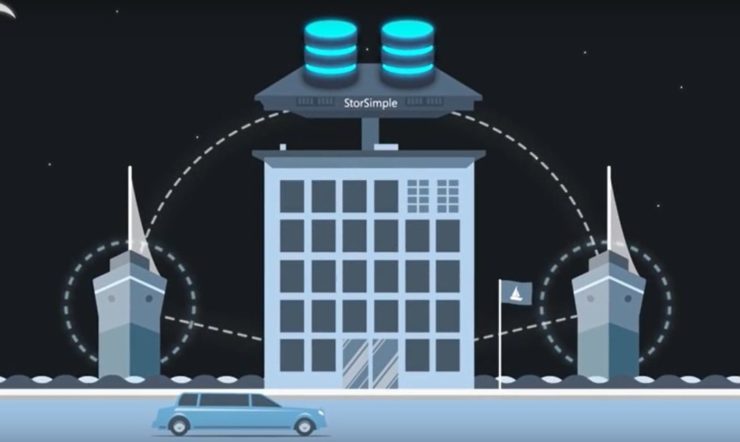

Grâce à la gestion des identités avec Microsoft Azure Active Directory, les départements informatiques sont à même de gérer de manière responsable les tendances émergentes, comme l’usage que font leurs collègues de leurs appareils personnels (une tendance mieux connue sous l’acronyme BYOD – Bring Your Own Device). La limitation des risques et la réduction des coûts en support technique ne sont que quelques-uns des nombreux avantages d’une gestion réfléchie des identités avec Azure. Est-ce compliqué ? Pas du tout. Les organisations peuvent se mettre à la gestion des identités rapidement et en toute sécurité.

Nico Sienaert, expert Identity Management

Nico Sienaert, spécialiste en Identity Management, explique comment Microsoft Azure Active Directory distingue deux identités et minimise du même coup les risques de fuite de données : « Si lors de la mise en marche de l’appareil, on utilise un login privé, les données et les applications privées sont stockées dans un autre profil et restent dès lors clairement séparées du profil d’entreprise. En outre, toute activité suspecte est automatiquement signalée, par exemple lorsque quelqu’un se connecte à cinq minutes d’intervalle sur deux continents différents, des critères en tout point comparables aux normes élevées exigées en matière de sécurisation par les sociétés de cartes de crédit. »

5 conseils pour partir du bon pied

La connexion aux serveurs Microsoft Azure en ligne peut se faire depuis n’importe quel appareil et avec n’importe quel système d’exploitation, allant d’iOS, Android à Windows. Cependant, Sienaert divulgue quelques conseils en matière d’usage professionnel :

- Préparez-vous correctement et familiarisez-vous avec les composantes d’Azure. Commencez avec une version d’essai de Microsoft Azure Active Directory.

- Veillez à disposer d’une infrastructure de certification récente, par exemple PKI (Public Key Infrastructure). Pour en savoir plus : le fonctionnement et le contexte général de PKI.

- Tenez dûment compte des appareils personnels que vos collaborateurs pourront utiliser et configurez l’infrastructure à l’avenant.

- Utilisez l’authentification à facteurs multiples (Multi-Factor Authentication), par exemple via SMS, pour éviter à tout prix que des personnes non autorisées se connectent avec le mot de passe d’autrui.

- Avec Windows 10, la sécurisation de bout en bout est automatiquement assurée.