Lorsque vous travaillez dans la sécurité numérique depuis vingt-cinq ans, comme c’est mon cas, on vous demande souvent quel serait le premier conseil que vous donneriez aux entreprises et organisations pour établir une relation de confiance avec leurs clients et partenaires.

Ma réponse est toujours la même : « Évitez de leur faire peur ! »

Je sais que c’est un cliché d’utiliser les films pour établir le parallèle, mais il existe un excellent exemple de ce dont je veux parler dans Minority Report. Oublions l’hypothèse de base du film, à savoir la capacité de prédire le moment auquel un crime sera commis avant le passage à l’acte de son auteur. Pour moi, le moment le plus flippant du film, c’est lorsque le personnage joué par Tom Cruise marche dans un grand magasin et que l’on scanne son globe oculaire pour lui dire ensuite quels vêtements il aimera. On pourrait y voir un excellent service, mais en fait, c’est terrifiant. Et je pense que les choses terrifiantes inquiètent les gens.

Lorsque des entreprises nous parlent de technologies sophistiquées telles que l’IA, n’oublions pas qu’elles impliquent l’utilisation de données client à des fins de profilage. Ainsi, les entreprises qui utilisent l’IA doivent le faire avec intégrité et de façon éthique s’ils veulent que les gens leur fassent confiance et y voient une exploitation raisonnable et bien intentionnée. Qu’elles franchissent la ligne et elles perdront cette confiance.

Mon rôle consiste à aider les entreprises à utiliser les technologies de façon à établir la confiance. Je souhaite partager certains aspects que les RSSI devraient, à mon avis, prendre en considération dans leur approche de la sécurité à l’ère numérique.

L’importance de poser des actes de confiance

Une personne qui a beaucoup orienté ma réflexion sur la confiance est Rachel Botsman, notamment grâce à son concept des actes de confiance. Pour Rachel Botsman, ces actes de confiance sont posés lorsque des gens doivent mentalement passer d’une zone de certitude vers une zone inconnue. Ces moments se caractérisent par une émotion particulière : l’incertitude.

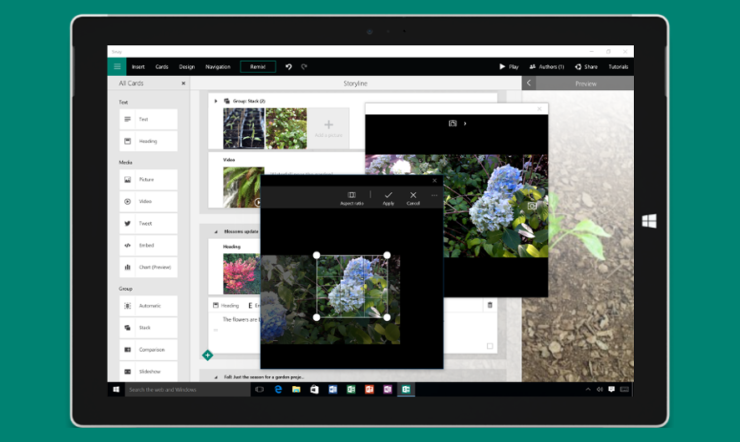

Lorsque les entreprises effectuent la migration de leurs infrastructures de leur site vers le Cloud, ils doivent poser un acte de confiance : ils doivent donc se confronter à l’incertitude. Ainsi, lorsque nous franchissons le pas vers la transformation numérique, il faut disposer d’informations et d’une visibilité suffisantes pour poser cet acte aussi confortablement que possible.

Les RSSI qui adoptent la migration vers le Cloud regardent les fournisseurs de services Cloud à très grande échelle tels que Microsoft et se posent ce genre de questions :

- Est-ce que je pense que vous, en tant entreprise, prendrez soin de mes données ?

- Est-ce que je garderai le contrôle de ces données, une fois qu’elles seront chez vous ?

- Ai-je une visibilité sur ce qu’il se passe dans le service Cloud ?

- Puis-je obtenir des informations sur votre mode de fonctionnement dans le backend ?

- Aurai-je une vision claire des risques ?

Nous faisons tout ce que nous pouvons pour répondre à ces questions car nous comprenons qu’une migration vers le Cloud représente un acte de confiance immense pour certaines entreprises. Plus nous vous fournirons d’informations et plus nous nous montrerons transparents, moins cet acte vous semblera fastidieux. Car, en définitive, la confiance gagne les gens qui sentent qu’ils contrôlent la situation et que leurs attentes vont se réaliser.

Comment la transparence réduit le besoin de confiance

La « transparence » est un concept souvent utilisé lorsqu’il est question de confiance. Toutefois, je trouve que Rachel Botsman a raison de dire que la transparence n’établit pas nécessairement la confiance. Par contre, elle réduit le besoin de confiance. En se montrant transparent, on réduit la part d’inconnu, et ainsi l’importance de l’acte de confiance à poser.

En matière de sécurité, il convient de mettre en place les contrôles adéquats afin d’avoir une vue claire des événements, de vérifier ce qu’il se passe et de faire preuve d’engagement. Autant d’actions qui permettent d’augmenter la transparence et de réduire le fossé de la méfiance.

Cela dit, je pense aussi que, dans les circonstances adéquates, la transparence peut vraiment être utilisée pour établir la confiance. La violation de données dont a été victime Norsk Hydro constitue à cet égard un excellent exemple.

Norsk Hydro est un fabricant d’aluminium à l’échelle mondiale dont les usines recourent aux technologies numériques pour alimenter leurs machines. Ainsi, lorsque ces usines ont été touchées par une attaque ransomware massive, le fabricant pouvait craindre des effets désastreux pour sa chaîne de production comme pour son image de marque. Or, sa réaction l’a sauvé.

Lorsque l’attaque s’est produite, il a organisé une conférence de presse au cours de laquelle il a fait preuve d’une grande transparence, à propos de l’attaque elle-même, de l’enquête et de son engagement. Ainsi, non seulement la violation de données n’a eu aucun effet négatif sur l’image de l’entreprise, mais bon nombre de commentaires ont salué la confiance et le respect que celle-ci avait insufflés dans le secteur grâce à son mode de réaction transparent.

C’est l’exemple classique des citrons dont on fait de la citronnade. Et la recette était la suivante : transparence, éthique, honnêteté et responsabilité à l’égard de la confiance des clients et partenaires dont les données étaient menacées.

Prendre la responsabilité de la cybersécurité

La confiance et la confidentialité se caractérisent par leur haute teneur en émotion. La confiance est synonyme de vulnérabilité. Les cybercriminels en sont conscients et c’est pourquoi ils essaient si souvent d’utiliser notre confiance comme passerelle d’accès à nos entreprises.

Ils continueront à y parvenir, parce que les gens sont ce qu’ils sont et qu’ils continueront à commettre des erreurs. Il est facile de dire : « Si vous voyez un lien, ne cliquez pas dessus ». Mais les experts en sécurité ne doivent pas oublier que la monde moderne est configuré pour encourager les gens à cliquer sur des liens. Alors, en disant « Ne cliquez pas sur le lien », vous dites en réalité : « Ne faites pas ce que vous avez été conditionné(e) à faire au cours de ces 15 dernières années ». C’est illusoire de le croire, et je pense que les experts en sécurité se montrent peut-être trop durs avec les utilisateurs finaux en attendant d’eux un comportement qui ne leur est pas naturel.

La meilleure réaction consiste à s’attendre à la violation des données et à y être préparé. Mon mode de fonctionnement est le suivant : je m’attends à ce que des actes criminels soient commis et à ce que les êtres humains commettent des erreurs. De plus, j’accepte la responsabilité d’essayer de gérer cette équation et d’atténuer son impact.

Selon moi, la technologie constitue notre meilleur moyen de défense dans ce combat.