Una delle più grandi minacce alla sicurezza aziendale viene dall’interno. Sei attrezzato per affrontare la sfida posta dalla Shadow IT?

La ricerca Il lavoro, rielaborato di Microsoft mostra che quando il cambiamento diventa la normalità, per le aziende le minacce alla sicurezza non arrivano più solo dall’esterno dell’organizzazione, ma anche dall’interno.

Un uso massiccio di applicazioni non-compliant contribuisce ad aprire le porte dell’azienda alla criminalità informatica. Quando le giovani generazioni entrano nel mondo del lavoro si aspettano lo stesso tipo di libertà di cui godono all’esterno dell’ufficio: per attrarre talenti è necessario essere all’avanguardia.

Standardizzare gli strumenti IT

La portata del problema è evidenziata nell’eBook di Microsoft Come identificare i punti deboli della tua sicurezza informatica che rivela che mentre il 42% delle breache dei dati è causato da guasti tecnici, il 58% è dovuto a errori umani.

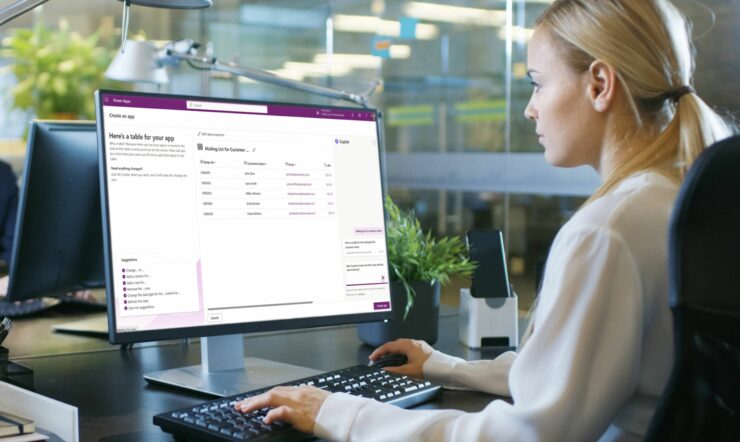

Riconoscendo le sfide compliance, la Mediterranean Shipping Company (MSC) ha semplificato la propria offerta IT per fornire un facile accesso ai dati e agli strumenti compliant in tutta l’azienda.

MSC è a suo agio nell’avere rapporti commerciali su scala globale. Così, quando è arrivato il momento di standardizzare gli strumenti IT in 148 Paesi, è nata la necessità di un approccio che riflettesse il modo in cui l’azienda gestisce la sua flotta di 460 navi portacontainer in tutto il mondo: decidere il percorso migliore per una destinazione, e arrivarvi il più rapidamente possibile, in tutta sicurezza.

«Abbiamo valutato Google, ma Microsoft ci ha dimostrato di avere una visione più completa dell’ambiente di comunicazione di oggi e di ciò che è necessario per domani», afferma Fabio Catassi, Chief Technology Officer di MSC.

Oltre al servizio di filtro della posta elettronica ospitato da Microsoft Exchange Online Protection, MSC ha adottato Office 365 Advanced Threat Protection per proteggere le caselle di posta in tempo reale da attacchi sofisticati. «Il vantaggio dell’approccio di Microsoft alla sicurezza multilivello è che da una console centrale è possibile controllare il rilevamento di malware e controllare gli allegati e i collegamenti non sicuri, il tutto come parte della nostra soluzione Office 365», afferma Catassi.

Sicurezza informatica e facilità di utilizzo

Hempel è una società che realizza materiali che aiutano a proteggere tutti i tipi di strutture da danni e corrosioni, dalle navi alle turbine eoliche, dagli ospedali ai container. Mentre la sua legacy platform era sicura, l’azienda si è resa conto che il panorama delle minacce esterne si stava evolvendo sempre più velocemente e sapeva che era giunto il momento di aggiornarsi.

Passando a Microsoft 365 E5 con Windows Defender Advanced Threat Protection, Hempel ha ora ottimizzato la sua security e ridotto la complessità, centralizzando la gestione della sicurezza. «I criminali informatici stanno diventando sempre più furbi. La migrazione al cloud ci permette di rimanere sempre aggiornati e di essere più furbi di loro», afferma Mark Sutton, Digital Infrastructure & Operations Director di Hempel.

Sutton ha fatto una mossa astuta. Incredibilmente il 23% degli attacchi phishing di social engineering è causato dal fatto che i destinatari degli attacchi aprono i messaggi mail di phishing, sempre più creativi. Anche l’utente finale più esperto può caderne vittima ed è per questo che semplificare la compliance per i dipendenti è di primaria importanza.

In risposta a ciò, Hempel ha anche implementato Office 365 che, secondo il CEO Henrik Andersen, ha ridotto l’uso della Shadow IT e ha incoraggiato i dipendenti a collaborare come mai prima d’ora. «Non volevamo dire cose come “Abbiamo una nuova intranet, nuovi team, nuovi gruppi” e così via. Diciamo solo: “È tutto sulla piattaforma di collaborazione, e questo è il set di strumenti che contiene”».

Inoltre, con il 67% dei professionisti della sicurezza IT che non è in grado di rilevare quali dipendenti utilizzano dispositivi mobili non sicuri, i dati sensibili sono a rischio con ogni nuovo dispositivo e ogni nuovo utente, che aggiunge un altro potenziale punto di attacco.

Un passo avanti

L’espansione di Drylock Technologies, un produttore leader di prodotti assorbenti ultra-sottili, è stata così rapida che non c’è stato tempo di concentrarsi sull’IT. L’impulso per un cambiamento radicale è arrivato nel febbraio 2017, cinque anni dopo la fondazione dell’azienda, quando Drylock ha acquisito uno stabilimento di produzione a Eau Claire, Wisconsin, Stati Uniti.

Realizzando che ogni sito era un’isola, con dipendenti che usavano «cinquanta modi diversi» per comunicare, Drylock cercava una soluzione di comunicazione più sicura e più intelligente. La sua ambizione? Un’azienda pronta per il futuro che creasse un luogo di lavoro dove tutti possono lavorare in qualsiasi momento, ovunque.

Una versione di prova di un mese di Office E5 con Calling Plan ha confermato Microsoft come la scelta giusta. Successivamente sono quindi state diffuse ulteriori implementazioni in altre località e la scelta è stata così efficace che il Group Infrastructure and Operations Director del gruppo Jurgen De Wolf è determinato a migrare tutti i siti rimanenti su Calling Plan non appena sarà disponibile.

«Ha rivoluzionato il modo di comunicare della nostra azienda», afferma De Wolf. «Ha ottimizzato tutte le operazioni e possiamo quantificare ciò che le persone stanno facendo, cosa che prima era impossibile».

Ciò che queste storie ci dicono è che coloro che hanno preso la decisione di semplificare il loro modo di lavorare non solo stanno riducendo il loro rischio di essere non-compliance, ma stanno ricevendo benefici oltre le aspettative. In un mondo in costante cambiamento, questo è sicuramente un passo che vale la pena fare, oggi.